Les évaluations MITRE ATT&CK® figurent parmi les tests de sécurité indépendants les plus rigoureux au monde. Ils reproduisent les tactiques, techniques et procédures (TTP) utilisées par les adversaires agissant concrètement sur le terrain afin d’évaluer la capacité de chaque éditeur participant à détecter, analyser et mapper clairement les menaces conformément au framework MITRE ATT&CK®. Ces évaluations renforcent constamment nos capacités, au bénéfice des organisations que nous protégeons.

Les résultats sont là … roulement de tambour !

MITRE a publié les résultats de la dernière évaluation ATT&CK® pour les solutions de sécurité de type Entreprise, évaluant ainsi comment les produits EDR et XDR testés, notamment Sophos XDR, détectent et signalent les tactiques complexes émanant de groupes malveillants avancés.

Nous sommes ravis de vous annoncer que nous avons obtenu nos meilleurs résultats à ce jour lors de cette dernière évaluation. Les excellents résultats obtenus par Sophos lors de ces évaluations, année après année, continuent de démontrer la puissance et la précision de nos capacités en matière de détection et de réponse aux menaces. Dans l’évaluation Enterprise 2025, Sophos XDR a notamment :

- Détecté avec succès les 16 étapes et 90 sous-étapes de l’attaque, démontrant ainsi la puissance de notre plateforme ouverte AI-Native pour se défendre contre les cybermenaces sophistiquées.

- Réalisé une détection à 100 %¹ : Sophos a détecté et fourni des alertes exploitables concernant toutes les activités émanant des adversaires, sans aucune détection manquée.

- Obtenu les scores les plus élevés possible : Sophos a généré des détections complètes de niveau “Technique” pour 86 des 90 activités d’adversaire évaluées.

Visionnez cette courte vidéo pour avoir un aperçu de l’évaluation, puis poursuivez votre lecture pour un examen plus approfondi des résultats :

Aperçu de l’évaluation

Il s’agissait du septième cycle de l’évaluation “Entreprise” ATT&CK, l’évaluation de MITRE axée sur les produit, conçue pour aider les organisations à mieux comprendre comment les solutions d’opérations de sécurité comme Sophos EDR et Sophos XDR peuvent les aider à se défendre contre des attaques sophistiquées à plusieurs étapes.

L’évaluation s’est concentrée sur les comportements inspirés par les groupes malveillants suivants :

- Scattered Spider : l’équipe MITRE a reproduit l’utilisation faite par ce groupe de l’ingénierie sociale pour voler des identifiants, déployer des outils d’accès à distance et contourner l’authentification multifacteur, en ciblant les ressources Cloud afin d’établir des points d’entrée et accéder à des systèmes et des données sensibles. Le scénario incluait des appareils Windows et Linux et, pour la première fois, l’infrastructure Cloud AWS.

- Mustang Panda, un groupe d’espionnage de la RPC (République Populaire de Chine) : un groupe de cyberespionnage parrainé par l’État chinois, connu pour utiliser l’ingénierie sociale et des outils légitimes afin de déployer des malwares personnalisés. L’équipe MITRE a reproduit ses tactiques et outils, reflétant des comportements couramment observés dans l’écosystème plus large des cyber-opérations de la RPC.

Résultats plus détaillés

Dans cette évaluation, MITRE a exécuté deux scénarios d’attaque distincts, l’un pour Scattered Spider et l’autre pour Mustang Panda, comprenant un total de 16 étapes et 90 sous-étapes. Sophos a obtenu des résultats impressionnants pour les deux scénarios.

Scénario d’attaque #1 : Scattered Spider

Résumé : une intrusion hybride complexe impliquant l’ingénierie sociale, l’exploitation du Cloud, l’usurpation d’identité et des techniques de type Living-off-the-Land (LotL). L’adversaire utilise le spear phishing pour voler des identifiants et obtenir un accès à distance, puis lance une découverte du réseau, accède à l’environnement AWS de la victime, contourne les défenses et exfiltre les données vers son propre compartiment S3 à l’aide des outils natifs d’AWS.

Ce scénario d’attaque comprenait 7 étapes avec 62 sous-étapes réparties sur Windows, Linux et AWS.

- 100% des sous-étapes détectées1, sans aucune détection manquée.

- Détections de menace exploitables générées pour chaque sous-étape.

- Niveau Technique maximal atteint pour 61 des 62 sous-étapes.

Scénario d’attaque #2 : Mustang Panda

Résumé : une intrusion furtive démontrant l’utilisation par l’adversaire de l’ingénierie sociale, d’outils légitimes, de la persistance et de malwares personnalisés pour échapper à la détection. Tout commence par un email de phishing contenant un fichier DOCX malveillant qui donne accès à un poste de travail Windows et se connecte ensuite à un serveur C2. L’attaquant détecte les systèmes clés, exfiltre les données et supprime ses outils pour effacer ses traces.

Ce scénario d’attaque comprenait 9 étapes et 28 sous-étapes sur des appareils Windows.

- 100% des sous-étapes détectées1, sans aucune détection manquée.

- Détections de menace exploitables générées pour chaque sous-étape.

- Niveau Technique maximal atteint pour 25 des 28 sous-étapes.

Pour en savoir plus, consultez sophos.com/mitre et découvrez l’intégralité des résultats sur le site web de MITRE.

Comment interpréter ces scores/notes ?

Chaque activité de l’adversaire (ou “sous-étape”) simulée au cours de l’évaluation se voit attribuer par MITRE l’une des notes suivantes, reflétant ainsi la capacité de la solution à détecter, analyser et mapper le comportement en utilisant le langage et la structure du framework MITRE ATT&CK® :

- Technique (détection de très haute fidélité) : la solution a généré une alerte identifiant l’activité de l’adversaire au niveau de la Technique ou de la Sous-Technique ATT&CK. Les preuves comprennent des détails sur l’exécution, l’impact et le comportement de l’adversaire, fournissant ainsi des informations claires sur qui, quoi, quand, où, comment et pourquoi.

Sophos a obtenu cette note (la plus élevée possible) pour 86 des 90 sous-étapes.

- Tactique (détection partielle avec contexte) : la solution a généré une alerte identifiant l’activité de l’adversaire au niveau Tactique, mais sans classification au niveau Technique. Les preuves comprennent des détails sur l’exécution, l’impact et le comportement de l’adversaire, fournissant des informations claires sur qui, quoi, quand, où et pourquoi.

Sophos a reçu cette note pour 1 sous-étape.

- Général : la solution a généré une alerte identifiant l’activité de l’adversaire comme potentiellement suspecte ou malveillante. Les preuves comprennent des détails sur l’exécution, l’impact et le comportement de l’adversaire, fournissant des informations claires sur qui, quoi, quand et où.

Sophos a reçu cette note pour 3 sous-étapes.

- None (aucune détection ou visibilité potentielle) : l’exécution de l’activité de l’adversaire a réussi ; cependant, la solution n’a généré aucune alerte, ne parvenant pas à identifier l’activité en question comme potentiellement suspecte ou malveillante.

Sophos n’a reçu cette note pour aucune des sous-étapes, sans aucune détection manquée.

- Non Assessed (N/A) : l’évaluation n’a pas été réalisée en raison de limitations techniques, de contraintes environnementales ou d’exclusions de la plateforme.

Les détections classées dans les rubriques Général, Tactique, ou Technique, sont regroupées sous la définition Analytic Coverage (couverture analytique), qui est une mesure de la capacité de l’outil EDR à convertir la télémétrie en matière de détections de menace exploitables.

Interprétation des résultats

Il n’existe pas de méthode unique pour interpréter les résultats des évaluations ATT&CK® et MITRE ne classe ni n’évalue les participants. Les évaluations présentent simplement ce qui a été observé, il n’y a ni “gagnants” ni “leaders“.

L’approche, la conception des outils et la présentation des données diffèrent d’un éditeur à l’autre, et ce sont les besoins et les flux de travail uniques de votre organisation qui déterminent en fin de compte la solution la mieux adaptée à votre équipe.

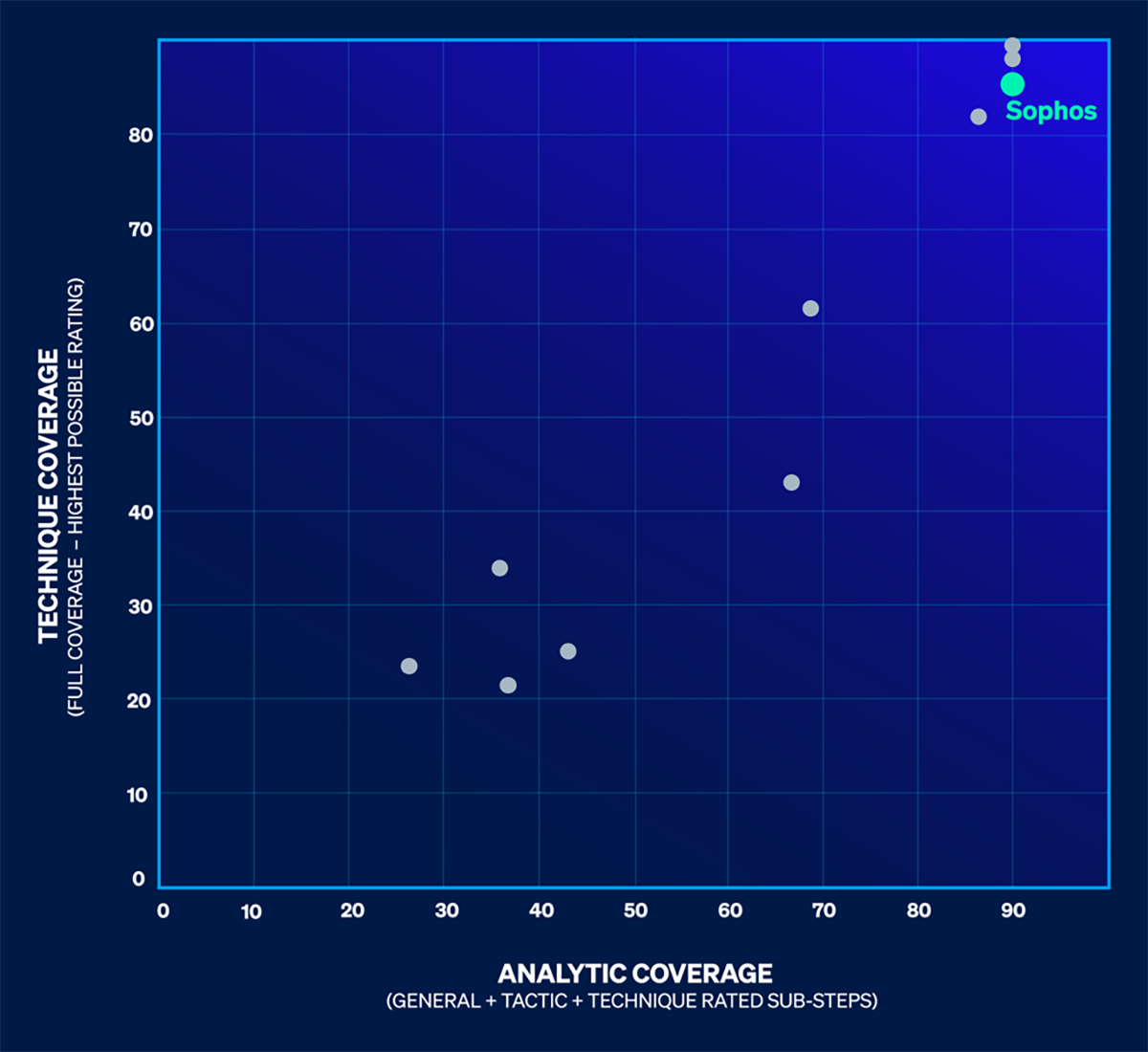

La qualité de la détection est essentielle pour fournir aux analystes les informations dont ils ont besoin pour investiguer et répondre rapidement. L’une des manières les plus importantes d’interpréter les résultats des évaluations ATT&CK® consiste à examiner le nombre de sous-étapes qui ont produit des détections riches et détaillées concernant les comportements de l’adversaire (couverture analytique) avec celles qui ont atteint la couverture de niveau “Technique” la plus fidèle.

Une fois de plus, Sophos a réalisé une performance exceptionnelle lors de cette évaluation :

Les excellents résultats obtenus par Sophos lors de ces évaluations rigoureuses soulignent la puissance et la précision de nos capacités en matière de détection et de réponse aux menaces, ainsi que notre engagement à stopper les cybermenaces les plus sophistiquées au monde.

Lorsque vous déciderez d’évaluer une solution EDR ou XDR (Extended Detection and Response), les résultats de l’évaluation ATT&CK doivent sans aucun doute être pris en compte aux côtés d’autres éléments de preuve tiers, notamment les avis de client vérifiés et les évaluations d’analyste.

Sophos EDR et Sophos XDR ont récemment été récompensés en recevant les distinctions suivantes :

- Sophos nommé Leader dans le rapport IDC MarketScape : Worldwide Extended Detection and Response (XDR) Software 2025.

- Sophos nommé Leader dans les rapports G2 Fall 2025 pour les solutions EDR et XDR.

- Sophos a été désigné éditeur “Customers’ Choice” Gartner® Peer Insights™ 2025 dans la catégorie XDR (Extended Detection and Response).

- Sophos nommé Leader, pour la 16ème année consécutive, dans l’édition 2025 du Gartner® Magic Quadrant™ dans la catégorie EPP : Endpoint Protection Platforms).

Démarrez avec Sophos XDR dès aujourd’hui

Les excellents résultats constants de Sophos aux évaluations MITRE ATT&CK contribuent à valider notre position d’éditeur leader du secteur en matière de solutions EDR (Endpoint Detection and Response) et XDR (Extended Detection and Response) auprès de plus de 45 000 organisations dans le monde entier.

Pour découvrir comment Sophos peut optimiser vos opérations de sécurité et générer des résultats supérieurs pour votre organisation, visitez notre site Web, démarrez un essai gratuit de Sophos XDR, ou bien contactez un de nos experts.

Pour en savoir plus sur les résultats de cette évaluation, consultez sophos.com/mitre.

1 In the “Configuration Change” run of the Enterprise 2025 Evaluation.

Billet inspiré de Sophos achieves its best-ever results in the MITRE ATT&CK Enterprise 2025 Evaluation, sur le Blog Sophos.

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)