大規模企業が攻撃者に狙われた時、何が起きるのか

米石油パイプライン大手企業が最近受けたランサムウェア攻撃は、サービスとしてランサムウェア (RaaS)) を展開しているグループ「DarkSide」のアフィリエイトによる犯行でした。このグループは今年に入って少なくとも 60 件の二重恐喝型攻撃に関与しています。DarkSide は最近、NASDAQ 株式市場にも上場するような規模の大きな標的も狙っています。しかし今回パイプライン企業である Colonial のネットワークへ介入を行ったことで、産業制御システム (OT) がシャットダウンし、米国東海岸へのガソリン供給が一時停止する事態となりました。

Colonial のシステムシャットダウン以前から、ランサムウェア攻撃を原因とした生活インフラの障害は発生していました。今年 2 月、米国に拠点を置く天然ガス施設がランサムウェア攻撃によって 2 日間シャットダウンし、OT ネットワークにも影響を与えました。DarkSide はこのような分野の企業を避けていたわけではなく、今年初めにはブラジルのエネルギー企業を攻撃しています。しかし今回の Colonial のインシデントは、実社会にあまりにも大きな影響を与えるので、DarkSide には極めて大きな非難が集まることとなったようです。

Sophos Rapid Response チームは昨年、DarkSide が関与する攻撃について少なくとも 5 件の事例で、インシデント対応または介入に当たっています。

DarkSide による攻撃

DarkSide が出現したのは昨年の夏で、「義賊 (honor among thieves)」 と称するアプローチで注目を集めました。グループの行動規範として、公共の利益に関わる業界や非営利団体を標的にすることを禁じている、と主張します。

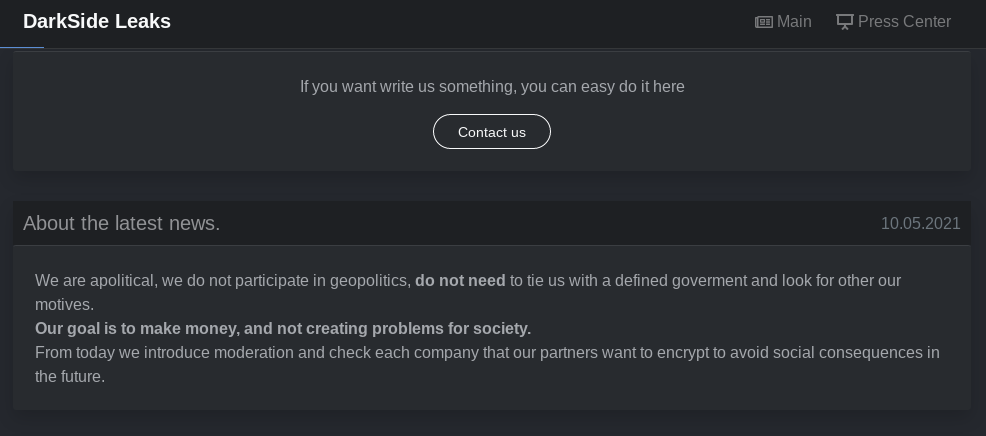

グループはリークサイトをプラットフォームとして都合の悪い報道に対応し、その「義賊」としての評判を守っていました。例えばランサムウェアからの復旧を請け負う企業 Coveware が、DarkSide はイランのホスティングを利用しているため企業が支払いを行うと制裁措置に抵触する可能性がある、と警告したところ、DarkSide 側は「プレスリリース」を掲載し、イランの IT サービスを利用している事実を否定しました。しかし Colonial への攻撃は DarkSide グループを再び後退させ、Web ページ上でグループの目標として「政治的意図はない」、「収益を上げることであり、社会問題を起こすことではない」と述べています。

グループは以前、医療機関やワクチン配布に関係した機関を狙わない旨を約束していました。グループが拠点とする国で、そのような攻撃が悪い評判につながることを恐れたためです。DarkSide の運営の仕組み上、実際にネットワークに侵入してランサムウェアを実行する作業を行うアフィリエイトに対して DarkSide というブランドの管理者がどの程度関与しているかは不明です。

DarkSide は、REvil、Maze、LockBit などの二重恐喝型ランサムウェアの流れを汲み、企業のデータを盗み出して暗号化し、復号鍵の代金を支払わなければ公開すると脅します。他の標的型ランサムウェアと同様に、DarkSide も多額の身代金要求をおこないます。Sophos Rapid Response が昨年対応したある事例では、400 万ドルが要求されました (支払いはされていません)。

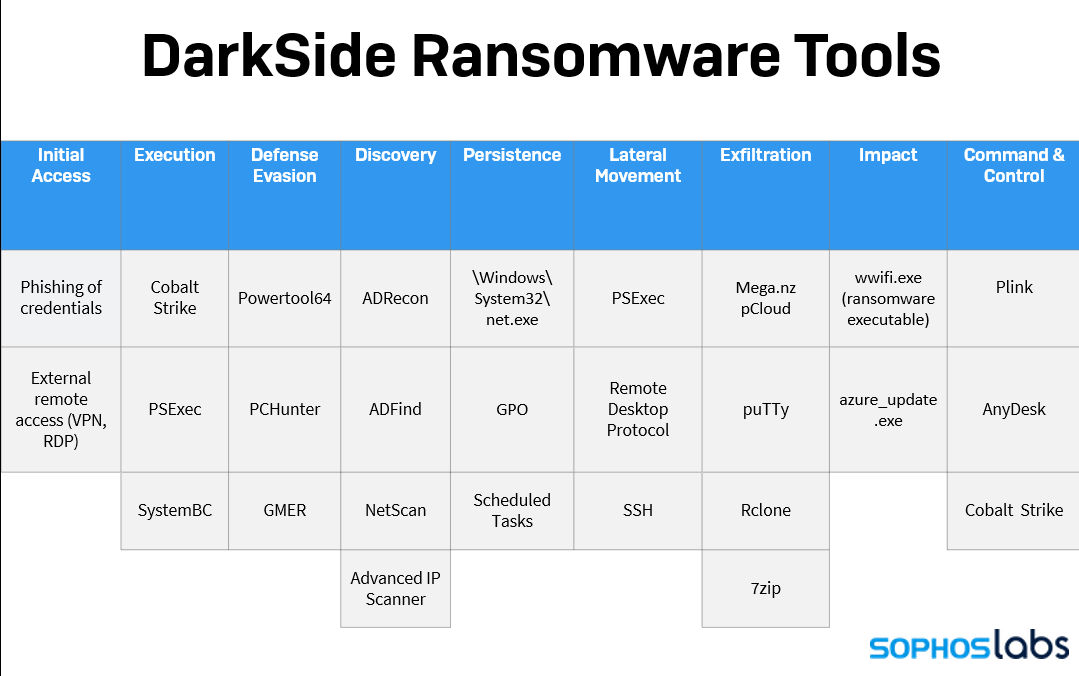

ビジネスモデル以外では、DarkSide は他の多くの標的型ランサムウェアと同様の戦術、技術、手順を踏襲しています。つまり、Windows のネイティブ機能、SystemBC などの汎用マルウェア、Cobalt Strike などの市販のシステムツールやエクスプロイトツールを組み合わせています。その理由の一部は、DarkSide のアフィリエイト手法に起因します。)

DarkSide の製作者は、標的への最初の侵害と DarkSide の暗号化ランサムウェアの展開をネットワーク侵入の専門家に委託し、その専門家は、身代金の被害者という「顧客サービス」を、DarkSide の中心にいる運営者に渡しています。このようなアフィリエイトは他のランサムウェア組織にも協力した経験がある場合が大半です。

ソフォスによる DarkSide 攻撃のデータフォレンジックやインシデント対応の過去の経験からすると、標的のネットワークへの最初のアクセスは、主にフィッシングで入手した認証情報によるものです。ランサムウェア攻撃者が足がかりを得る方法は他にもありますが、この種のランサムウェアを扱う場合、アフィリエイトが好む傾向から、このような方法が一般的であるようです。

他のランサムウェアとは違って DarkSide は Windows だけでなく Linux コンピューターも暗号化するため、大企業を狙う攻撃者にとってはより使い勝手の良いツールです。

他のグループによる最近の標的型ランサムウェアの活動では、数日以内に迅速に攻撃を開始するものもありますが、DarkSide に関与する攻撃者は、ランサムウェアのペイロードを起動するまでに、数週間から数か月かけて組織のネットワークを詮索することがあります。

滞留期間

| 指標 | 滞留期間 (日) |

| 最短 | 44 |

| 平均 | 45 |

| 最大 | 88 |

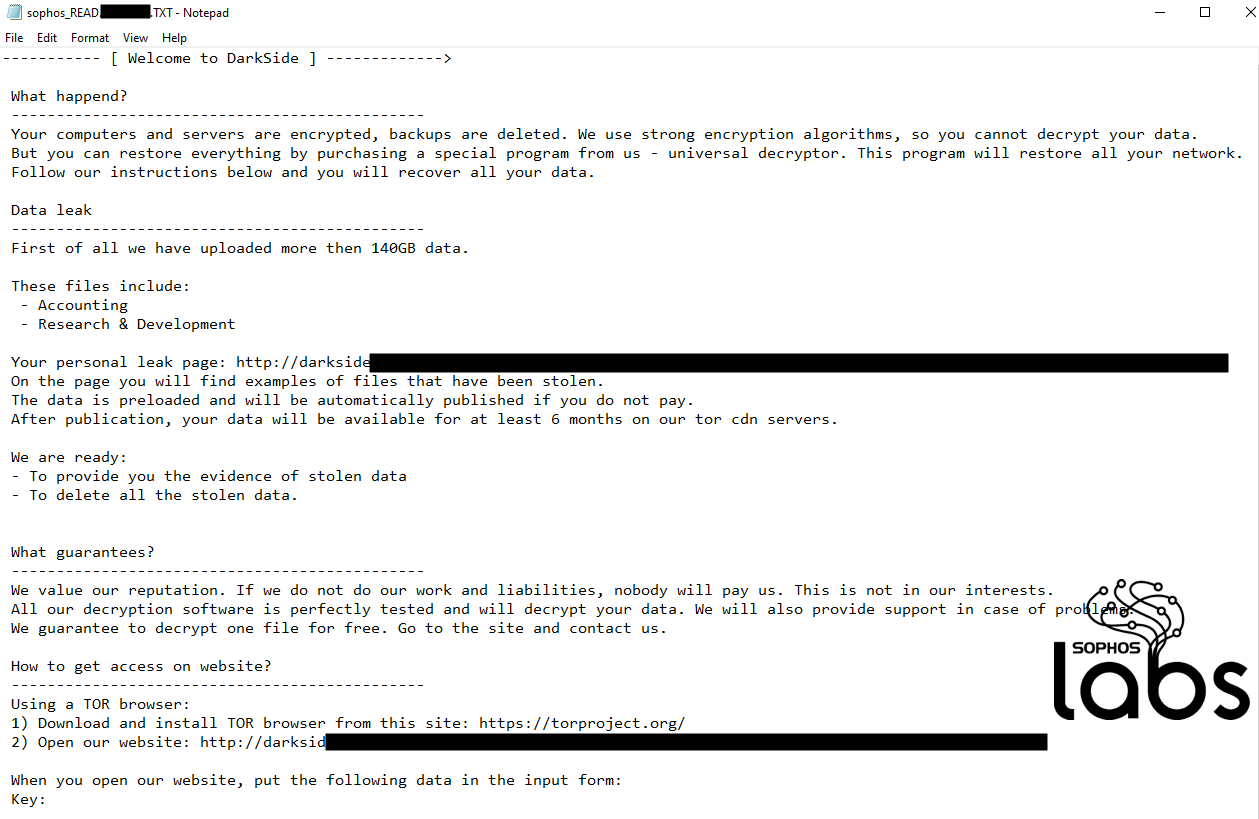

滞留期間 中、侵入者は可能な限り多くのデータを流出させます。Darkside の身代金要求メモは、大量のデータを盗んだことを主張しますが、そのデータは会計や研究開発など、組織内の複数の部署から盗んでいることが多いようです。ソフォスが調査したケースでは、PSExec、リモートデスクトップ接続、Linux サーバーでは SSH を使用してネットワーク内を水平移動 (ラテラルムーブメント) し、DarkSide の攻撃者は窃取したファイルのアーカイブをクラウドストレージプロバイダーの Mega やpCloud にアップロードしていました。

ファイルシステムアクティビティ

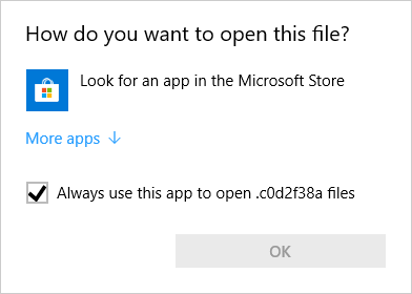

DarkSide ランサムウェアは、ドキュメントを暗号化する際に特定の手順を実行します。まず対象となるすべてのドキュメントタイプの名前に固有のファイル拡張子を付加してからファイルを暗号化します。

そして実行している Windows 10 のユーザーアカウントに管理者権限があるかどうかをチェックし、権限がない場合は、CMSTPLUA の手法で権限の昇格を試みます。

DarkSide は、標的のコンピューターのネットワークアダプターの MAC アドレスを取得し、アダプターの、初期シードが「0xDEADBEEF」である MAC アドレスの先頭 6 バイトに対して CRC32 を 5 回計算します。MAC アドレスの先頭 6 バイトはメーカーごとに固有ですが、被害に遭った企業のマシンの多くは一括購入されているため、結果としてドキュメントには同一の拡張子が付いています。

また、(最初のアクセスに関与したアフィリエイトと同一と思しき) 攻撃者は、暗号化プロセスを防ぐ可能性のあるソフトウェアが実行されていた場合、それを終了させようとします。例えば Commvault や Veeam などの企業向けバックアップソフトに関与するサービスを終了させたり、メールサーバーソフトの MailEnable を停止させたり、SQL サーバーのデータベースサービスを停止したりして、どのようなデータベースも暗号化できるようにします。また、ソフォスのサービスがマシン上にある場合は、アンインストールや改ざんをしようとします。他のランサムウェア同様、DarkSide もボリュームシャドウコピーを削除します。シャドウコピーは、もし残っていれば、暗号化されたデータの一部を復元するのに役立ちます。

ハードドライブ上のすべてのファイルタイプのドキュメント暗号化には時間がかかるため、プロセスが途中で中断されると、暗号化されていないファイルの一部が簡単に復元されてしまう恐れがあります。暗号化する前にファイル名を新しい拡張子に変更すると、本来ドキュメントに紐づけられたアプリケーションとの関係が切れるため、すべてのファイルが暗号化されたように見せることができます。

DarkSide の暗号化プロセスは、常に以下のようなステップで進行していました。

| ステップ | 動作 | 目的 |

| 1 | CreateFile (通常の読み取り/書き込み) | 読み書きのためにオリジナルドキュメントを開く。 |

| 2 | ReadFile | 元のドキュメントの最後の 144 バイトを読む (復号用の blob を探す)。 |

| 3 | CloseFile | 元のドキュメントを閉じる (変更はしない)。 |

| 4 | CreateFile (読み取り属性) | 元のファイルを開く。 |

| 5 | SetRenameInformationFile | 「.c0d2f38a」のように特定の拡張子を付けてドキュメント名を変更する |

| 6 | CloseFile | リネームされたドキュメントを閉じる |

| 7 | CreateFile (通常の読み取り/書き込み) | リネームされた元のドキュメントを開く。 |

| 8 | ReadFile | リネームされた元のドキュメントを開く。 |

| 9 | WriteFile | 暗号化したドキュメントをリネームされた元のドキュメントに書き込む。 |

| 10 | WriteFile | 144 バイトの復号用 blob をファイルの最後に付加する。 |

| 11 | CloseFile | リネームし、暗号化したドキュメントを閉じる。 |

空白アイコン問題の解決

ランサムウェアが暗号化したファイルに新規で独自の拡張子を付加する動作は、攻撃者にとっていくつかの利点があります。まずは、暗号化されたドキュメントが、通常であれば関連づけられるはずのアプリケーションと切り離されることで、ユーザーが普段通りにダブルクリックでファイルを開けなくなります。独自のファイル拡張子は、ランサムウェアにとっては、ファイルがすでに暗号化されていることを知らせる役割を果たし、ランサムウェアエンジンが再度暗号化する ことを防ぎます。また副次的な効果として、他のランサムウェア (大量のファイル拡張子のリストをハードコードして DarkSide が攻撃するドキュメントを狙うランサムウェアなど) が同じファイルを暗号化する事態を防げます。

拡張子変更の欠点は、アプリケーションとの紐付けが消え、それまで表示されていたアイコンが使えなくなることです。そのため、例えば暗号化されたWord ドキュメントには、W の文字が浮かぶ文書のアイコンではなく、空白のアイコンが表示されるだけです。

DarkSide は、暗号化されたハードドライブの見栄えが悪くなるという事態を重く受け止めているようで、解決策を打ち出しています。

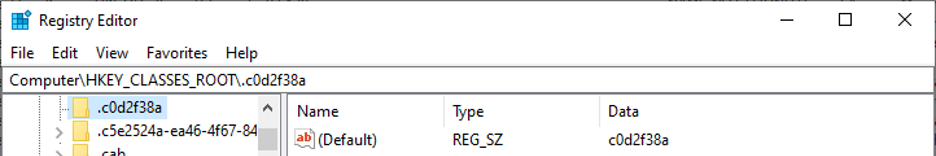

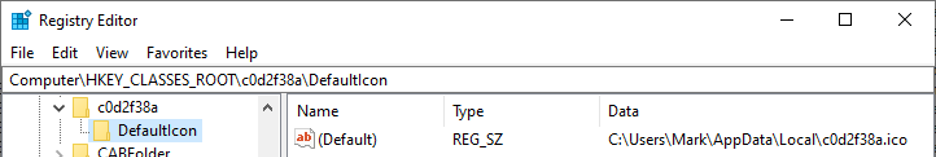

DarkSide は、イメージファイル (アイコン) を、ファイル名を変更時と同じ 8 文字の拡張子に由来する名前をつけて、「%APPDATA%\Local」というディレクトリにドロップします。この例では、拡張子は「.c0d2f38a」です。そして、「HKEY_CLASSES_ROOT」にある Windows レジストリキーを書き出し、そのアイコンファイル用に生成した独自のファイル拡張子をファイルに関連付けます。すると暗号化されたファイルは独自のアイコンで表示されるようになります。

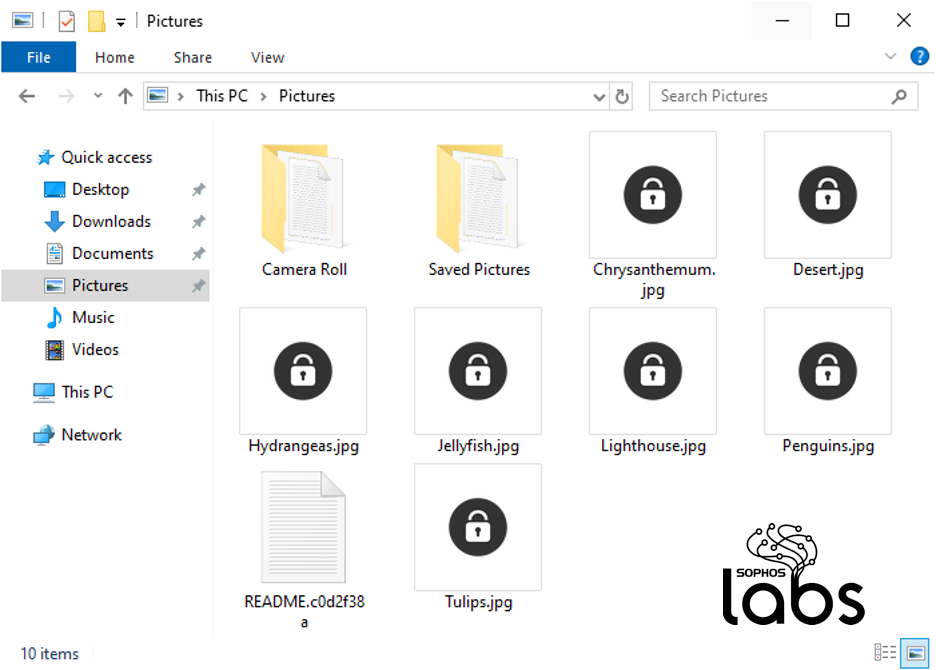

DarkSide の .ico ファイルには複数サイズのアイコンが含まれているという徹底ぶりで、コンピューターは場合に応じて適切なサイズのアイコンを表示します。64×64、32×32、24×24、16×16 ピクセルの、黒背景の南京錠アイコンが用意されています。

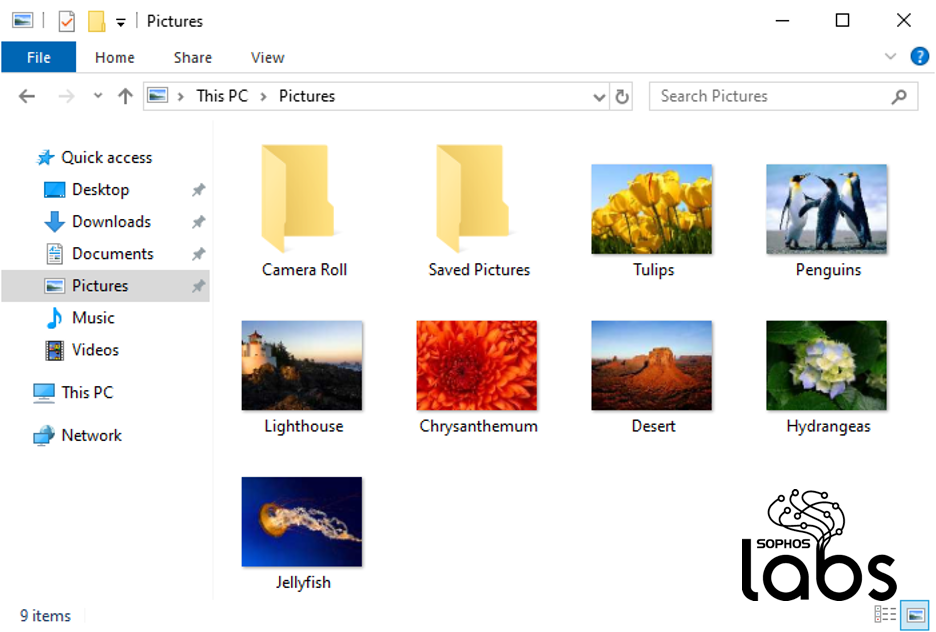

つまり、元のドキュメントの入ったフォルダは、暗号化前は下記画像のような見た目です。

それが、このような「ロックされた」ファイルで埋め尽くされたフォルダになります。

暗号化完了の後

ランサムウェアはファイルの暗号化が完了すると、暗号化されたファイルが入った各フォルダに、以下のような身代金要求メモを残します。

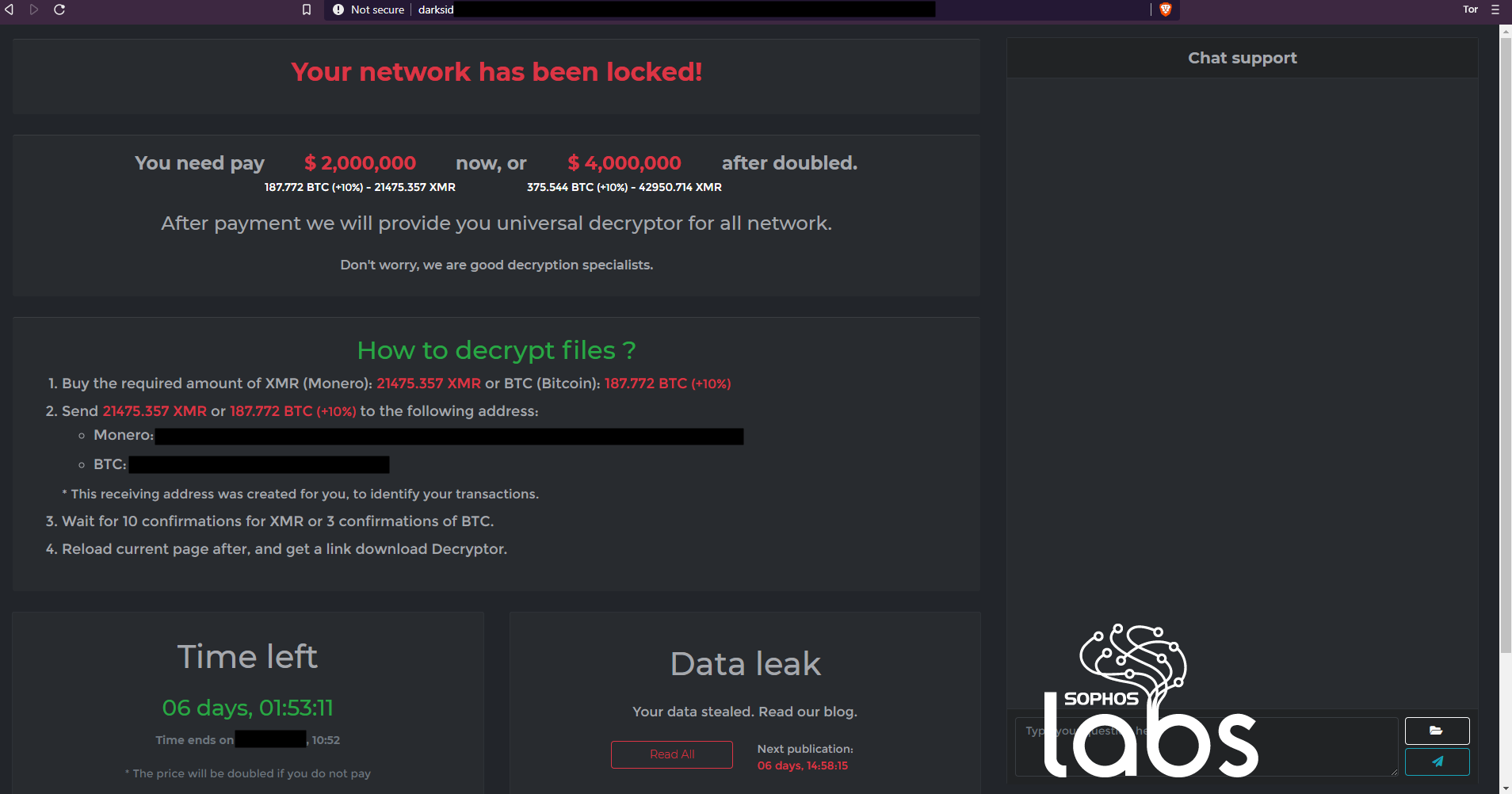

リンクをクリックすると、ダークウェブでホストされている支払いページに移動します。 このページでは、ビットコインとモネロ (ドージコインは現時点で非対応) に換算した額、金額が倍になるまでのカウントダウン、盗まれたデータの一部をホストしているページへのリンクが表示されます。

このページでは、ビットコインとモネロ (ドージコインは現時点で非対応) に換算した額、金額が倍になるまでのカウントダウン、盗まれたデータの一部をホストしているページへのリンクが表示されます。

Linux への攻撃、VMDK ファイルの暗号化

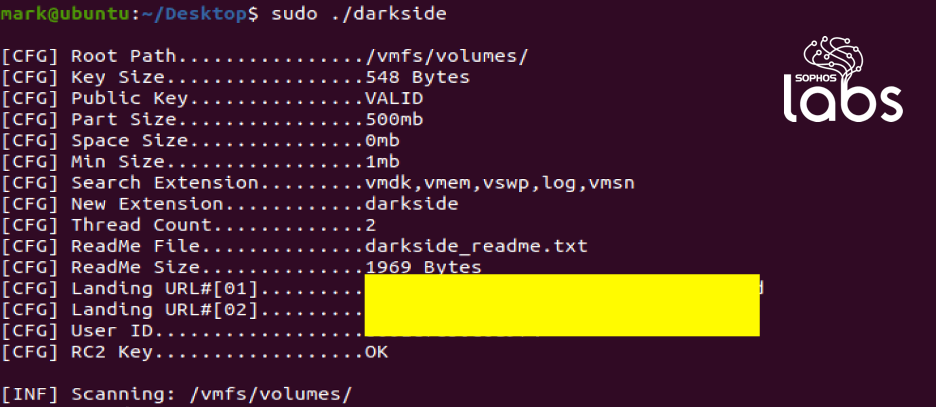

DarkSide は、Windows マシンだけでなく、ELF バイナリ(Executable and Link Format)を展開して Linux マシン上のデータも攻撃します。Linux 版の DarkSide ランサムウェアは、VMware や VirtualBox などの仮想マシンで使用される仮想ハードディスクドライブである VMDK ファイルを特に標的にしています。

Linux 版のコンソール出力を見ると、このランサムウェアは VMWare の ESX のようなハイパーバイザー OS を含む Linux 上の仮想ハードディスクドライブに関連するファイル拡張子を特に検索していることがわかります。仮想マシンの仮想ハードディスクドライブは、「/vmfs/volumes/」というファイルパスの下に保存されています。

DarkSide 攻撃への対策

ソフォスは DarkSide を複数の方法で防御します。挙動 検知、および動的な保護機能を備えており、Intercept X に搭載されている CryptoGuard 機能をはじめ、Windows (Troj/Ransom-GAZ、Troj/PShl-E、VBS/Agent-BGYV) および Linux (Linux/Ransm-J) の悪意ある実行ファイルに対する従来のエンドポイント検出と、Windows におけるインメモリ関数 (Mem/DarkSide-A、HPmal/DarkS-A) および挙動 (AMSI/Inject-H、AMSI/PSRans-A、ML/PE-A) に対する次世代検出の両方があります。

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)